Als SIEM (Security information and event management) bezeichnet man ein System, welches in Echtzeit Vorgänge überwacht und überprüft, ob diese sicherheitsrelevant sind.

↩︎Intelligente und praktikable Sicherheit für Ihre IT

Produktionsumgebungen mit Anbindung an das Internet sind tagtäglich Fluten von Angriffen ausgesetzt. Diese Angriffe wahrzunehmen, zu kategorisieren und eventuelle Maßnahmen zu treffen, ist eine Aufgabe, welche heutzutage nicht mehr ohne Tools bewältigt werden kann.

An dieser Stelle finden Security Information und Event Management-Tools (SIEM)[1] ihre Verwendung. Hier gibt es eine breite Auswahl an fertigen SIEM-Lösungen, wie zum Beispiel QRadar, Splunk oder Alienvault, um nur eine kleine Auswahl zu nennen. Eine kostengünstige Alternative zu diesen Tools bietet der Elasticstack in Verbindung mit Angrifferkennungssystemen wie Wazuh und Suricata.

Was ist ein SIEM?

Bei einem Security Information und Event Management-System (kurz SIEM) handelt es sich um ein System, welches alle Logs und weitere Informationen einer Umgebung sammelt und auf Zusammenhänge überprüft. Sollten sich aus den gesammelten Informationen Zusammenhänge ergeben, welche auf einen versuchten oder gar geglückten Einbruch in die Umgebung hindeuten, wird ein Alarm ausgelöst. Dieser Alarm sorgt dann beispielsweise dafür, dass eine E-Mail versandt oder ein Service-Ticket eröffnet wird.

„Eine Investition in Wissen bringt noch immer die besten Zinsen.“

Benjamin Franklin

Wie sieht die Umsetzung eines SIEM-light aus?

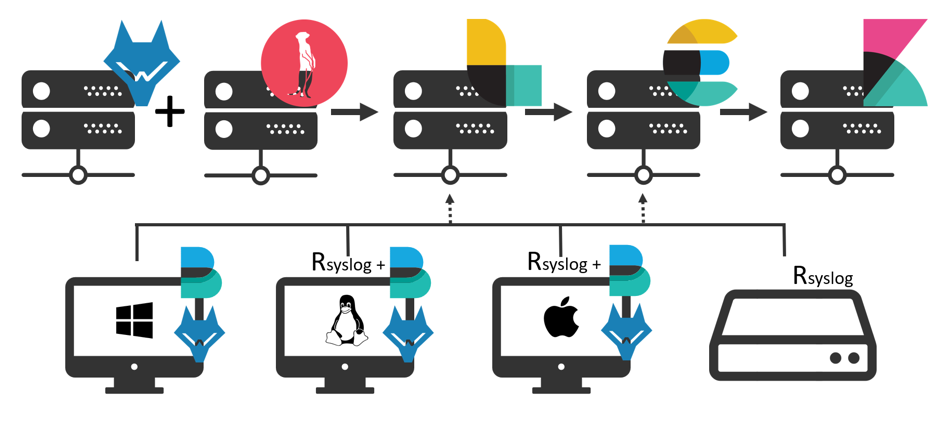

Das SIEM-light besteht im Kern aus einem Elasticstack, welcher sich aus Logstash[2], Elasticsearch[3] und Kibana[4] zusammensetzt. Dieser sorgt für die Speicherung, Verwaltung und Auswertung aller Logs bzw. Informationen. Durch zahlreiche Shipper[5] wie beispielsweise Filebeat, Winlogbeat oder Metricbeat können Lognachrichten von den Systemen der Umgebung an die Elasticsearchnodes versandt werden.

Um sicherheitsrelevante Daten bezüglich der Systeme zu sammeln, werden Angrifferkennungssysteme an den Elasticstack angebunden. Als HIDS[6] können hierbei beispielsweise Wazuh (ein hostbasiertes Angrifferkennungssystem) und Suricata (ein netzwerkbasiertes Angrifferkennungssystem, NIDS[7]) verwendet werden.

Was wir für Sie tun können.

Wir unterstützen Sie beim Entwurf und der Umsetzung eines solchen SIEM-Lights. Falls Sie die IDS-Komponenten nicht benötigen und lediglich die Logdaten Ihrer Systeme auswerten wollen, helfen wir Ihnen gerne bei der Erstellung einer Logdatensammlung kombiniert mit Open-Source Big Data Analysen. Gerne präsentieren wir Ihnen unser SIEM-Light in einem Webinar oder vor Ort in Aktion.

Fußnoten/Glossar

Elasticsearch ist eine hochperformante NoSQL Datenbank zum Speichern und Suchen von Daten.

↩︎Ein HIDS (Host-based Intrusion Detection System) ist ein hostbasiertes Angrifferkennungssystem. Dieses sammelt Informationen aus den Logs eines Systems, welche auf eine Sicherheitsverletzung schließen lassen.

↩︎Als NIDS (Network-based Intrusion Detection System) bezeichnet man ein netzwerkbasiertes Angrifferkennungssystem. Dieses sammelt Informationen aus dem Netzwerk, welche auf eine Sicherheitsverletzung schließen lassen.

↩︎